セキュリティ対策の基本は端末やサーバの管理を徹底し、常に最新のパッチを適用することだ。世の中では多数の脆弱(ぜいじゃく)性が報告されており、それらのほとんどがセキュリティ研究者とベンダーの努力によって修正されている。そして、一般に公になった既知の脆弱性をアップデートやパッチ適用によって修正することで、攻撃者にとって“うまみ“のある、労少なくして侵入可能な入口をふさぐことができる。

一方、数こそ少ないが対応が難しいのが、パッチが存在しない段階で悪用されてしまう「ゼロデイ脆弱性」だ。基本的な対策を講じていても、パッチが存在しないまま公開されたり、あるいはダークウェブのアンダーグラウンドで発見された脆弱性情報が悪用されたりして攻撃につながるケースは、過去にたびたび発生してきた。トレンドマイクロのセキュリティエバンジェリストである岡本勝之氏は「標的型攻撃の被害に遭って詳細を調査した結果、実はゼロデイ攻撃を受けていたことが判明したケースも見られる」と指摘する。

パッチという根本的な対策が存在しない以上、ゼロデイ脆弱性対策はどうしようもない、と思っている人も多いだろう。だが、策が全くないわけではない。

先手必勝、攻撃者よりも先に見つけた脆弱性情報を生かし不正侵入を防御

サイバー攻撃全般にいえることだが、ゼロデイ脆弱性に備えるにはいち早い情報収集が欠かせない。攻撃者が見つける前に「守る側」が先回りして問題を見つけて対処すれば、悪用される前にパッチを作成し、対処することができる。

そんな背景から、「ホワイトハットハッカー」(ホワイトハッカー)と呼ばれるセキュリティ技術者が果たす役割が高まってきた。積極的に脆弱性を見つけ出してベンダーやセキュリティ機関に通知し、見つかった脆弱性の深刻度や悪用の容易さに応じて「報奨金」を支払う仕組みが整っており、MicrosoftやGoogleをはじめとする大手IT企業を中心に、ベンダー側もその価値を評価している。

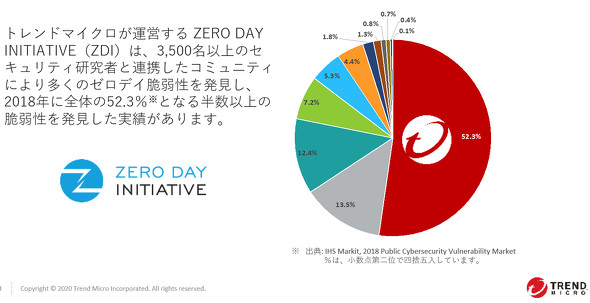

こうした枠組みの中で多くの脆弱性を発見し、報告しているのが、トレンドマイクロの傘下にある脆弱性発見コミュニティー「Zero Day Initiative」(ZDI)だ。世界で2019年に報告された脆弱性のうち、52.3%はZDIが発見、報告したものが占めており、最近ではAndroidなどのモバイル端末の他、IoT機器にもリサーチ対象を広げている。

トレンドマイクロではこうしたZDIのリサーチ結果を自社セキュリティ製品に反映することで、困難なゼロデイ攻撃への対策を実現している。具体的にはIPS(不正侵入防止システム)アプライアンスの「TippingPoint Threat Protection System」(以下、TippingPoint)のフィルター情報にZDIのリサーチ情報を反映しているのだ。既知の脆弱性情報はもちろん、ZDIが発見した未知の脆弱性情報を基に、トレンドマイクロのリサーチ部門が仮想パッチを作成することで、さまざまな攻撃から防御する。現に、2019年だけで697個に上るゼロデイ脆弱性フィルターを提供した実績があるという。

2019年の実績によると、ZDIが発見して報告したMicrosoft製品の脆弱性が修正されるまでの期間は平均して59日間、Adobe Systems製品に関しては平均18日間となっている。通常ならば、パッチがリリースされるまでのこの期間は攻撃に対して無防備な状態であり、できることとしては、アクセス制限による被害範囲の最小化や攻撃に備えた事後対応体制の整備くらいしかない。だがTippingPointのフィルターを活用することで、その期間も保護された状態を作ることができる。

一般にIPS製品には「ルールのチューニングに手間がかかり、導入が難しい」というイメージが付きまとってきた。最初から一つ一つブロックのためのフィルターを積み上げたり、逆に一つ一つ通すべき業務アプリケーションを許可する作業が必要だったり、最新技術の機械学習を活用しても学習に数カ月かかったりで、使い物になるまで多くの時間が必要だったのだ。

「TippingPointでは、重要性・緊急性とパフォーマンスを考慮した推奨プロファイルをわれわれが事前に準備して定期的に配信しており、これをオンにするだけでほとんど全ての顧客のネットワークを守ることができる。IT管理者が一個一個チューニングを行う必要はなく、簡単に導入できることが特徴だ」(トレンドマイクロ 須貝周授氏)

インライン型で導入するアプライアンス製品となっており、設置場所を工夫すれば、外部から内部への攻撃だけではなく、内部から外部への不審な通信を検知・防御したり、あるいは内部での拡散・感染を防御したりすることもできる。“点“ではなくネットワークという“面”で守るため、PCやサーバといったいわゆる「ITシステム」だけではなく、ルーターなどのネットワーク機器やプリンタ、IoT機器など、「IPアドレスが割り振られている端末」ならば全て保護できることも特徴だ。アプライアンス自体の故障によってシステムに障害を来さないよう、物理的な冗長性も設計に組み込まれている。

長年の脅威情報の実績に加え、ZDIの脆弱性リサーチ情報と連携することによって、既知の脆弱性だけではなくゼロデイ脆弱性を突いた攻撃に備えることから、第三者評価でもTippingPointの評価は向上しており、海外はもちろん、国内でも重要インフラを担う企業を中心に導入が拡大している。

対策を見越し、「正規のもの」に見せかける巧妙な手口が増加

このように既知/未知の脆弱性に備えることによって、サイバー攻撃を受けて侵入されるリスクを下げることは可能だ。だが、大きな脆弱性が1つ残っている。それは「人」だ。2019年後半から国内で拡散したEmotetが示した通り、取引先や顧客を装ったメールを送りつけ、もっともらしい理由を付けて添付ファイルを開かせたり、指定のURLへアクセスさせたりすることで、侵入の第一歩となるマルウェアに感染させる手口は後を絶たない。

その上厄介なことに、岡本氏によると、攻撃者が自身の動きや痕跡をたどられないようにする偽装工作が巧妙化しているという。

「不正なものではないと見せ掛けるために、正規の機能やツールを使うケースが増えている。例えばMicrosoft Officeのマクロ機能を利用したり、マルウェアの機能をモジュール化したりして、一つ一つをPowerShellのスクリプトとしてダウンロードさせ、遠隔操作につなげる攻撃が増えている。この場合、OS上で起動するのはあくまで標準機能であるPowerShellなので、プロセスを監視していても不正と判断することは難しい。また、画像ファイルなど通常のデータファイルの中に不正なコードを隠す『ステガノグラフィ』という手口も多い」(岡本氏)

一般に攻撃者はネットワークに侵入した後、内部で攻撃基盤を広げたり、重要な情報を探索したりする。その際も、Microsoftの正規ツールである「PsExec」や一般的なツールを使うことで、自身の活動を隠蔽(いんぺい)するという。

残念ながら、「悪いファイル」を見つけることにフォーカスした従来のアンチウイルスソフトウェアは、正規のツールやスクリプトを用いたこうした手口、いわゆる「ファイルレス攻撃」を見つけるのは苦手だ。また、攻撃を受けたときに「一体何が起こり、どんな被害に遭ったのか」を調査、解析するのも困難だ。

守る側が脆弱性を突いた攻撃に備え、アンチウイルスでエンドポイントを保護していることを見越してやってくる巧妙な攻撃に対しては、「ネットワーク通信の方向や頻度などを解析し、ある通信が通常のものか、それとも不審なものかを判定できるようにしていかなければならない」(岡本氏)。

ネットワーク通信を解析し、脅威を可視化するDDI

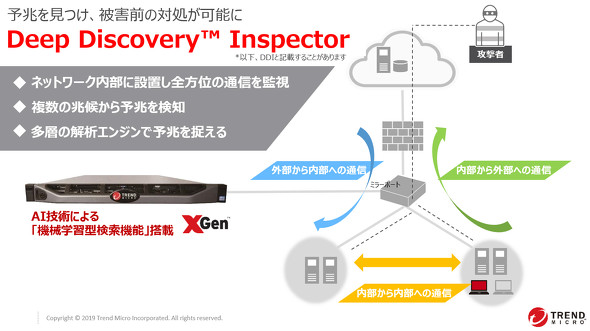

こうした巧妙化の傾向を踏まえ、「侵入前提の対策」、つまり未知の脅威を早期に見つけ出し、対処する製品が注目されるようになってきた。トレンドマイクロが提供する「Deep Discovery Inspector」(DDI)も、そうした製品の一つだ。

これまで、ネットワーク全体で何が起こっていたかを把握するには、プロキシサーバやネットワーク機器などのさまざまなログを収集し、解析する手間がかかっていた。これに対しDDIは、ミラーポートを介してパケットの流れを収集して可視化し、トレンドマイクロの知見を反映した独自のルールに基づいた解析を加えることによって、異常な行動や攻撃の予兆を見つけ出し、脅威の深刻度に応じて警告する。

トレンドマイクロの花田真人氏は「DDIでは、例えば攻撃者が感染させた端末と通信したり、内部でさまざまな活動を開始したりする際の通信も含め、全体の流れを監視し、トレンドマイクロの解析エンジンで傾向をつかみ、通知することができる」と説明した。「今、自社にどんな脅威があるか」をダッシュボード上で分かりやすく表示してくれるため、より早く脅威に気付けるようになるという。

さらに他の製品と連携させることで、脅威を見つけ出した後の対処もスムーズに行える。例えば、DDIで不審なファイルを検知したら「Suspicious Object」というパターンを作成し、トレンドマイクロの統合セキュリティ管理製品「Apex One Central」と共有することで、各エンドポイントに導入した「Trend Micro Apex One」に通知し、検知やブロックできる状態を迅速に整えることができる。

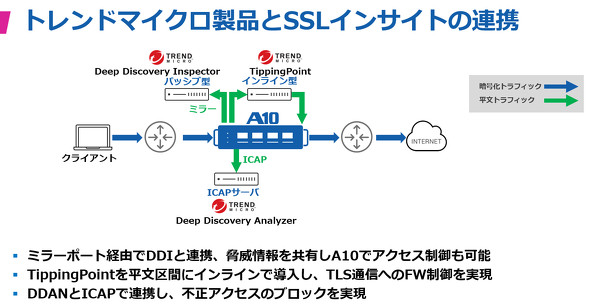

DDIが連携できるのはトレンドマイクロ製品に限らない。例えば、A10 Networksの「A10 Thunder CFW」と連携させれば、今やWebトラフィックの大半を占めるHTTPS通信を高性能なSSLインサイト(SSL通信可視化)機能で復号した上でDDIに渡し、詳細に解析、可視化することが可能になる。

「今やトラフィック全体の70〜80%が暗号化されており、今後もHTTPS化は進んでいくだろう。暗号化は良いことだが、管理者からすると通信内容を見ることができず、解析しようとするとスループットが落ちてしまうことが課題となっていた。攻撃者もこの傾向を逆手に取って不正な通信を暗号化しており、攻撃関連通信の25%ほどがHTTPS化されるほどだ。だがA10 Thunder CFWとの連携によって、パフォーマンスを落とすことなくDDIの検知能力/解析能力をさらに高め、見える範囲を広げて解析できる」とトレンドマイクロの浅川克明氏は述べた。

復号された通信を受け取って解析するだけではなく、対応も連携して行える。DDIで解析した脅威情報、例えば攻撃者が感染端末を操るC2(Command and Control)サーバのURL情報などをA10 Thunder CFWに戻すことで、社内クライアントから不正なサーバへの通信を一括してブロックすることが可能だ。

最新の知見を背景に、最新の環境に適合したツールの活用を

岡本氏によると、他にも、例えば公開サーバの脆弱性が狙われたり、企業へのリモートアクセスに使われるRDP(Remote Desktop Protocol)が狙われたりして侵害されるケースが報告されているという。従って、ここまで紹介した対策に加え、公開サーバの脆弱性対策や、本来外部に露出させるべきではないサービスのアクセス制限といった、さまざまな弱点を把握し、対処することが重要だという。

もう一つ大事なことは、IT環境の変化に対応することだ。環境自体が変われば、脅威も、攻撃者が狙うポイントも変わってくる。その最大の例がクラウドサービスの普及だ。トレンドマイクロではTippingPointやDDIについても仮想アプライアンス的な形態で提供し、オンプレミス同様にクラウド上の基盤も守っていく計画だ。

セキュリティ対策は、何か1つソリューションを導入すれば解決できる性質のものではない。だが、最新の知見に支えられた適切なツールを活用すれば、「今、自社にどんな脅威があるか」を知り、既知、そして未知の脅威から自社を守る大きな助けになるだろう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

"解決策" - Google ニュース

May 28, 2020 at 08:00AM

https://ift.tt/3caWImu

止まらない「ゼロデイ脆弱性を突いた攻撃」、気付けない「標的型攻撃による潜入」。その解決策とは - @IT

"解決策" - Google ニュース

https://ift.tt/38DfYbG

Shoes Man Tutorial

Pos News Update

Meme Update

Korean Entertainment News

Japan News Update

Bagikan Berita Ini

0 Response to "止まらない「ゼロデイ脆弱性を突いた攻撃」、気付けない「標的型攻撃による潜入」。その解決策とは - @IT"

Post a Comment